| Alerta de seguridad | 28ICS-fiscalianl-08023 |

| Clase de alerta | Presunta filtración de datos |

| Cantidad de registros | 9 Millones de registros |

| Fecha de lanzamiento | 22 de agosto de 2023 |

| Última revisión | 22 de agosto de 2023 |

Mensaje del Sitio web

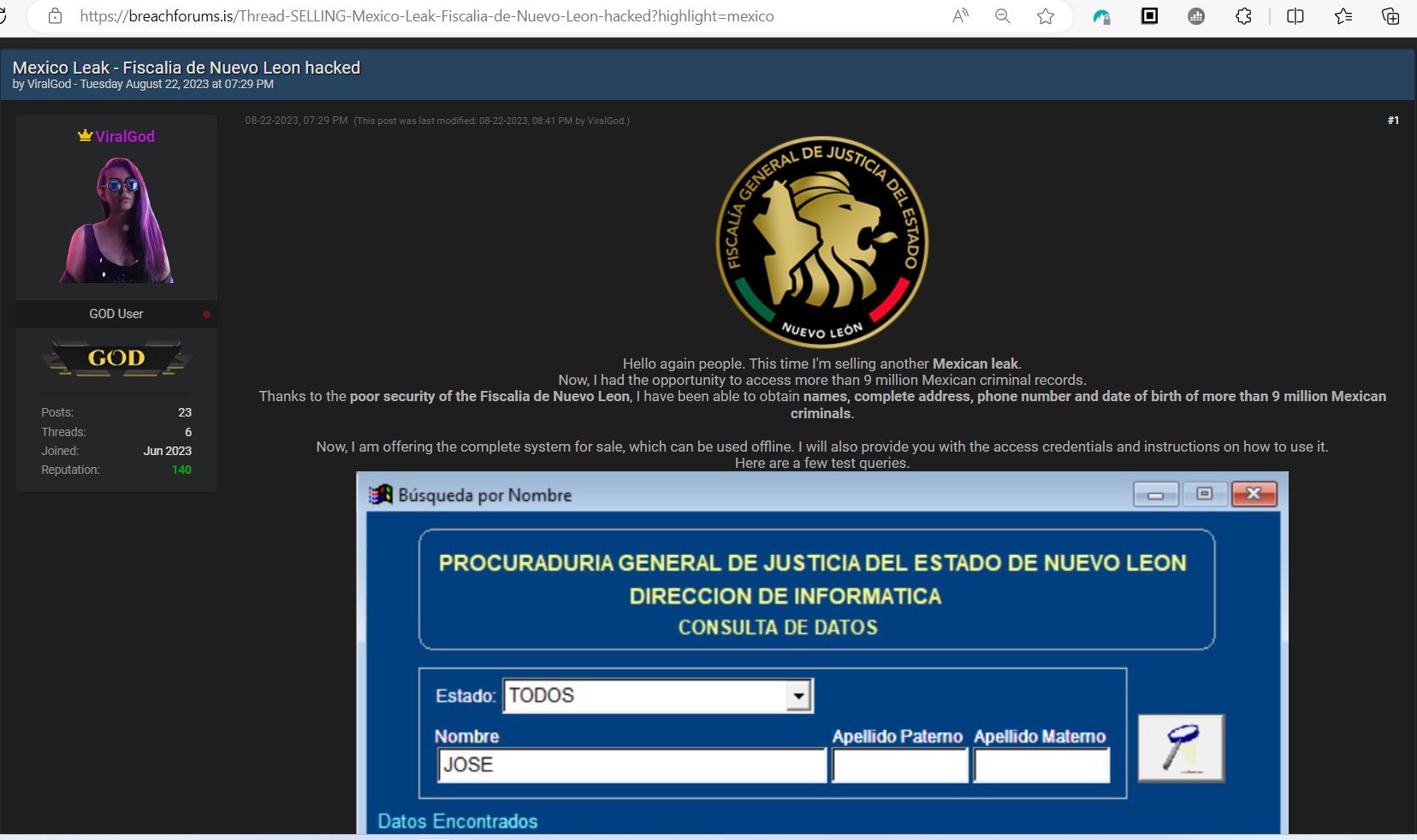

Durante una revisión en línea, particularmente en varios foros especializados en ciberseguridad y ventas de datos comprometidos, como “breachforums.is”, se descubrió una publicación alarmante. El autor de la publicación afirmaba tener en su poder datos robados de la Fiscalía de Nuevo León, México.

La publicación, que se puedes consultar en el siguiente enlace: Mexico Leak – Fiscalia de Nuevo Leon hacked | BreachForums.

Tras descubrir un anuncio tan alarmante, decidimos contactar al atacante a través del medio de comunicación de Telegram proporcionado en el sitio para obtener más detalles. El mensaje decía:

“Hello again people. This time I’m selling another Mexican leak. Now, I had the opportunity to access more than 9 million Mexican criminal records. Thanks to the poor security of the Fiscalia de Nuevo Leon, I have been able to obtain names, complete address, phone number and date of birth of more than 9 million Mexican criminals. Now, I am offering the complete system for sale, which can be used offline. I will also provide you with the access credentials and instructions on how to use it. Here are a few test queries.“

“The date of data update is not clear. However, I have obtained this data 1 week ago thanks to a SMB server without any kind of security. If you’re interested in buying please PM me or send me a message to https://t.me/ViralG0d Price: 1500 USD”

“A message to the Fiscalia de Nuevo Leon: After you refused to answer me to the mails I have sent you, asking for the payment of 10.000 dollars not to reveal this information with such a sensitive nature I have to tell you that, the amount you must pay to stop this is 20,000 dollars. If you have money to spend on things like dinners of more than 350,000 Mexican pesos (20,000 USD) for the Fiscal Pedro Jose Arce Jardon (I have in my possession all the invoices that prove it and soon they will be revealed) then you have money to pay and protect the data of your citizens.”

Traducción del mensaje

“Hola de nuevo, gente. Esta vez estoy vendiendo otra filtración mexicana. Ahora, tuve la oportunidad de acceder a más de 9 millones de registros criminales mexicanos. Gracias a la pobre seguridad de la Fiscalía de Nuevo León, he podido obtener nombres, direcciones completas, números de teléfono y fechas de nacimiento de más de 9 millones de delincuentes mexicanos.

Ahora, estoy ofreciendo el sistema completo para la venta, que se puede usar sin conexión. También les proporcionaré las credenciales de acceso e instrucciones sobre cómo usarlo. Aquí hay algunas consultas de prueba.”

“La fecha de actualización de los datos no es clara. Sin embargo, obtuve estos datos hace una semana gracias a un servidor SMB sin ningún tipo de seguridad. Si estás interesado en comprar, por favor envíame un mensaje privado o mándame un mensaje a https://t.me/ViralG0d Precio: 1500 USD.”

“Un mensaje para la Fiscalía de Nuevo León: Después de que se negaron a responder a los correos que les envié, pidiendo el pago de 10,000 dólares para no revelar esta información de naturaleza tan delicada, tengo que decirles que la cantidad que deben pagar para detener esto es de 20,000 dólares. Si tienen dinero para gastar en cosas como cenas de más de 350,000 pesos mexicanos (20,000 USD) para el Fiscal Pedro José Arce Jardón (tengo en mi poder todas las facturas que lo prueban y pronto serán reveladas), entonces tienen dinero para pagar y proteger los datos de sus ciudadanos.”

Entrevista con el Autor detrás de la presunta filtración.

El Autor de la Publicación afirma tener datos de la Fiscalía de Nuevo León con información criminal de todo México. Esta incluye direcciones, nombres, teléfonos y fechas de nacimiento, sumando 9 millones de registros en total. A continuación, presentamos detalles de la conversación mantenida vía Telegram:

Periodista: ¿Qué datos tienes actualmente en tu poder? Autor de la Publicación: De la Fiscalía de Nuevo León tengo datos criminales de todos los estados de México y otros documentos como recibos. Información como dirección, nombre completo, teléfono y fecha de nacimiento.

Periodista: ¿Cuántos registros posees? Autor de la Publicación: Nueve millones.

Periodista: ¿Tu información incluye datos de criminales de todo el país o solo de Nuevo León? Autor de la Publicación: De todo el país.

Periodista: ¿Cómo conseguiste acceder a esta información? Autor de la Publicación: Simplemente encontré un servidor RDP sin protección, obtuve acceso y escaneé su red buscando más recursos. Encontré muchas carpetas compartidas sin contraseña y copié todo.

Periodista: ¿Tuviste ayuda interna dentro de la fiscalía o comprometiste un sistema específico? Si es lo segundo, ¿qué vulnerabilidad explotaste y cómo obtuviste acceso? Autor de la Publicación: No tengo ningún contacto dentro de esa institución. Lo peor es que no se explotó ninguna vulnerabilidad en este ataque. Solo estupidez humana.

Periodista: ¿Cuál fue tu razón para comprometer la fiscalía? Autor de la Publicación: No tengo una razón específica. Simplemente estaba escaneando internet buscando RDPs sin contraseña y encontré uno que me dio acceso.

Periodista: ¿Qué riesgos crees que representa la filtración de datos para los afectados? Autor de la Publicación: Imagina a alguien tratando de esconder errores pasados y buscando empezar una nueva vida, y luego su información aparece en una lista de criminales. Además, México está lleno de historias de narcotráfico. Tal vez alguien intenta esconderse para no ser asesinado. Los narcos lo tendrán fácil para encontrar objetivos potenciales.

Periodista: ¿Cómo podría utilizarse maliciosamente esta información? Autor de la Publicación: Hay muchas posibilidades para información como esta, no puedo listarlas todas. Pero lo que dije en la respuesta anterior es suficiente.

Periodista: ¿Qué medidas de seguridad estaban implementadas al momento de la filtración? Autor de la Publicación: Medidas clásicas: Contraseñas, antivirus, políticas de Active Directory, pero nada especial.

Periodista: ¿Se han implementado medidas que hayan bloqueado tu acceso a la red de la fiscalía? Autor de la Publicación: En realidad no. Hice todo el trabajo y salí sin ningún problema. Estoy seguro de que mi acceso todavía funciona.

Periodista: ¿Has recibido algún tipo de respuesta o contacto por parte de la fiscalía? Si es así, ¿han propuesto algún tipo de negociación? Autor de la Publicación: No, simplemente ignoraron mis correos y decidieron continuar con sus vidas.

Periodista: ¿Tienes la intención de liberar información que pueda implicar negativamente a la fiscalía? Autor de la Publicación: Lo haré si no pagan. No me importa su cena de lujo, pero estoy seguro de que a los ciudadanos no les gustará.

Periodista: ¿Tienes conocimiento de filtraciones similares en otras fiscalías o entidades gubernamentales en México? Autor de la Publicación: Estoy al tanto de muchas filtraciones como esta. México es un buen lugar para obtener datos de este tipo.

Periodista: Como experto en seguridad, ¿qué recomendaciones darías a las fiscalías para prevenir futuras brechas? Autor de la Publicación: Pongan una contraseña en sus servidores y carpetas, no es tan difícil.

Periodista: ¿Cuánto tiempo transcurrió entre cuando accediste a la información, notificaste a la fiscalía y luego la hiciste pública en foros? Autor de la Publicación: Alrededor de una semana.

Periodista: ¿Podrías proporcionar más capturas de pantalla de los archivos o sistemas a los que accediste? Autor de la Publicación: Las enviaré mañana. Estoy fuera de la ciudad en este momento. Pero las tendrán.

Periodista

Autor de la publicación

Descargo de responsabilidad

La información presentada en este artículo tiene el propósito exclusivo de informar al público sobre un asunto de interés general. No respaldamos ni promovemos ninguna actividad ilícita ni garantizamos la veracidad de las declaraciones hechas por el “Autor de la publicación”. Nuestra intención es destacar la importancia de la seguridad de los datos y fomentar la toma de medidas adecuadas por parte de las instituciones para garantizar la protección de la información personal. Todo el contenido se basa en declaraciones del mencionado autor y no refleja necesariamente la posición o creencia del medio.

Espero que esto te ayude a proteger tus intereses y aclarar la posición de tu medio o entidad con respecto a la información publicada.

Recomendaciones

Basándonos en la información proporcionada por el atacante, es evidente que la Fiscalía de Nuevo León tuvo serias deficiencias en sus protocolos de seguridad cibernética. Aquí hay algunas recomendaciones de seguridad que se pueden hacer:

- Protección de Servidores RDP (Remote Desktop Protocol):

- Limitar el Acceso: Solo las IP o rangos de IP específicos deben tener acceso a los servidores RDP. Esto restringirá el acceso solo a los usuarios que realmente necesitan conectarse.

- Cambiar el Puerto Predeterminado: El puerto 3389 es el predeterminado para RDP y es ampliamente conocido por los atacantes. Cambiarlo puede agregar una capa adicional de seguridad.

- Políticas de Contraseña Estrictas:

- Complexidad y Rotación: Las contraseñas deben ser complejas, incluir una combinación de caracteres alfabéticos, numéricos y especiales, y deben cambiarse regularmente.

- No Uso de Contraseñas Predeterminadas: Nunca dejar contraseñas predeterminadas en servidores o software.

- Auditoría y Monitoreo:

- Detección de Intrusos: Implementar sistemas de detección de intrusos para identificar y alertar sobre cualquier actividad inusual en la red.

- Registro de Acceso: Mantener un registro detallado de todos los accesos a la red y a los sistemas críticos.

- Control de Acceso:

- Restringir Acceso: No todos los empleados necesitan acceso a todos los datos. El acceso debe basarse en el principio de menor privilegio.

- Autenticación Multifactor para Accesos Sensibles: Especialmente para bases de datos y servidores críticos.

Estas son solo algunas recomendaciones básicas basadas en la información proporcionada. Es esencial realizar una evaluación exhaustiva de seguridad con expertos en ciberseguridad para identificar y remediar todas las vulnerabilidades potenciales.

Medios de contacto

¿Quieres conocer tu postura ciberseguridad? ¡Podemos ayudarte!

Whatsapp: https://wa.me/message/XLMOBC7ABUGAA1

Teléfono: +52 812 672 1298 / +52 812 587 2530

Correo: csirt@iciberseguridad.io