- Home

- Herramientas utilizadas por las Amenazas de Ransomware

Herramientas utilizadas por las Amenazas de Ransomware

mayo 14, 2024 - Investigaciones

¿Sabías que las mismas herramientas utilizadas por los profesionales en ciberseguridad también pueden ser explotadas por ciberdelincuentes? ¡Descubre cómo!

👨💻 PowerShell: Este lenguaje de scripting es una navaja suiza para los sistemas Windows. Pero, ¡cuidado! Grupos como LockBit y ALPHV lo usan para scripts maliciosos.

🖥️ WMI:Una característica administrativa esencial que, en manos equivocadas como las de Dark Power, puede ejecutar comandos maliciosos remotamente.

🔑 Mimikatz: Una herramienta de gestión de credenciales que puede convertirse en una pesadilla de seguridad si cae en manos de grupos como Cuba y Black Basta.

🌐 PsExec: Ideal para ejecutar procesos a distancia, pero también puede ser un vehículo para LockBit y Royal para desplegar amenazas.

🎯 Cobalt Strike: Aunque es una herramienta de prueba de penetración, actores como Vice Society la utilizan para infiltrarse y exfiltrar datos.

¿Por quién son utilizadas estas herramientas y para qué?

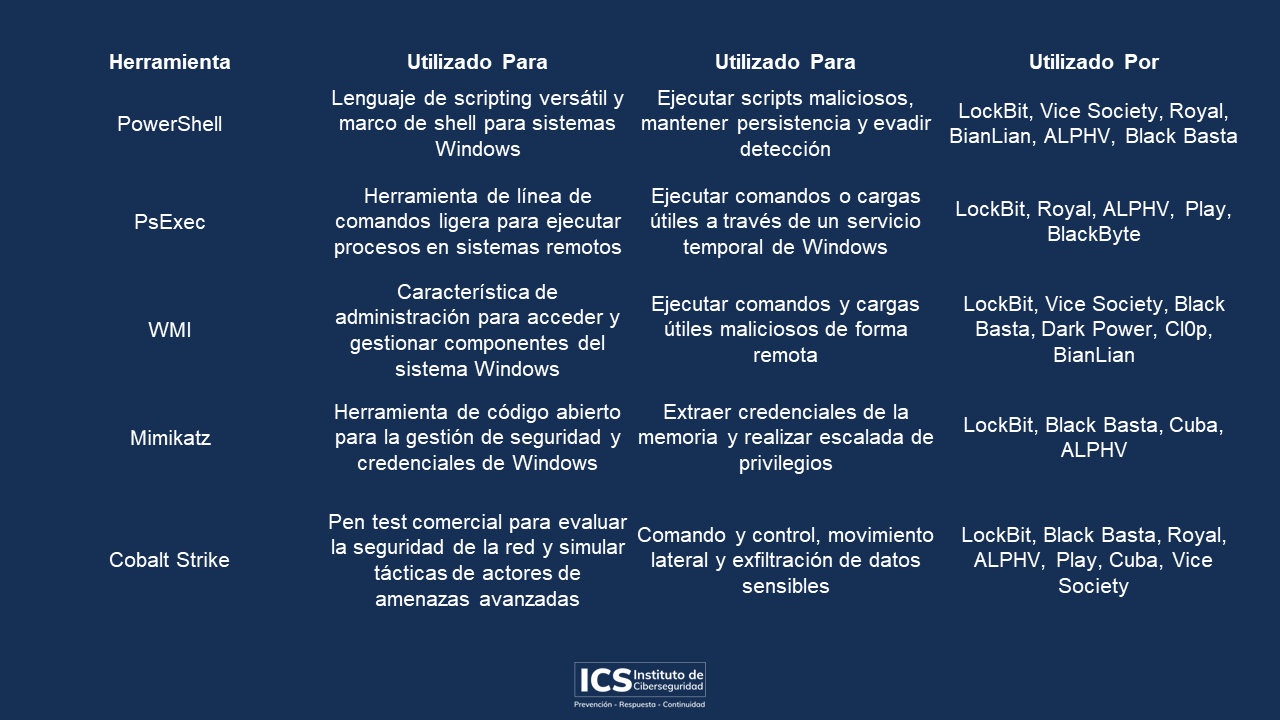

| Herramienta | Utilizado Para | Utilizado Para | Utilizado Por |

| PowerShell | Lenguaje de scripting versátil y marco de shell para sistemas Windows | Ejecutar scripts maliciosos, mantener persistencia y evadir detección | LockBit, Vice Society, Royal, BianLian, ALPHV, Black Basta |

| PsExec | Herramienta de línea de comandos ligera para ejecutar procesos en sistemas remotos | Ejecutar comandos o cargas útiles a través de un servicio temporal de Windows | LockBit, Royal, ALPHV, Play, BlackByte |

| WMI | Característica de administración para acceder y gestionar componentes del sistema Windows | Ejecutar comandos y cargas útiles maliciosos de forma remota | LockBit, Vice Society, Black Basta, Dark Power, Cl0p, BianLian |

| Mimikatz | Herramienta de código abierto para la gestión de seguridad y credenciales de Windows | Extraer credenciales de la memoria y realizar escalada de privilegios | LockBit, Black Basta, Cuba, ALPHV |

| Cobalt Strike | Pen test comercial para evaluar la seguridad de la red y simular tácticas de actores de amenazas avanzadas | Comando y control, movimiento lateral y exfiltración de datos sensibles | LockBit, Black Basta, Royal, ALPHV, Play, Cuba, Vice Society |

Medidas para proteger estas poderosas herramientas

PowerShell: Implementa políticas de restricción y monitorea los logs para detectar usos malintencionados.

🖥️ WMI: Configura permisos y usa firewalls para bloquear consultas maliciosas.

🔑 Mimikatz: Protege las credenciales con herramientas como Credential Guard y mantén tus sistemas actualizados con los últimos parches de seguridad.

🎯 Cobalt Strike: Implementa sistemas de detección de intrusiones y usa soluciones de seguridad que analicen el comportamiento de los endpoints.

🌐 PsExec: Restringe su uso a usuarios con privilegios administrativos y utiliza herramientas de monitoreo de red para detectar usos inusuales.