Zero Trust endpoint | una estrategia proactiva y silenciosa

Si cada vez que escuchas Zero Trust solo piensas en firewalls, segmentación y redes súper restringidas, te estás condenando a amenazas como Ransomware, 0Day e infecciones de cualquier tipo. Porque si tu estrategia Zero Trust solo se queda en la red, es como ponerle una puerta blindada a tu casa… pero dejar las ventanas abiertas [...]

Read More

Zero Trust para endpoint 🔐 La protección definitiva

Si cada vez que escuchas Zero Trust solo piensas en firewalls, segmentación y redes súper restringidas, te estás condenando a amenazas como Ransomware, 0Day e infecciones de cualquier tipo. Porque si tu estrategia Zero Trust solo se queda en la red, es como ponerle una puerta blindada a tu casa… pero dejar las ventanas abiertas [...]

Read More

Taller – Gestión de Riesgos y Vulnerabilidades

Este curso de gestión de riesgos y vulnerabilidades proporcionar a los participantes las herramientas y metodologías necesarias para identificar, analizar y gestionar riesgos en ciberseguridad. Aprenderán a evaluar vulnerabilidades, amenazas y su impacto en los activos críticos, así como a aplicar estrategias de mitigación y selección de controles adecuados para reducir el nivel de riesgo [...]

Read More

Transferencia de Licencias Microsoft 365

💀 Tu proveedor de Microsoft 365 te está dejando en riesgo. Es momento de cambiar. 💀 Si tu proveedor solo te entrega licencias y desaparece, estás expuesto a ciberataques, pérdida de datos y gastos innecesarios. Microsoft 365 sin configuraciones de seguridad es solo una puerta abierta a los ciberdelincuentes. 🚨 Si tu proveedor actual hace [...]

Read More

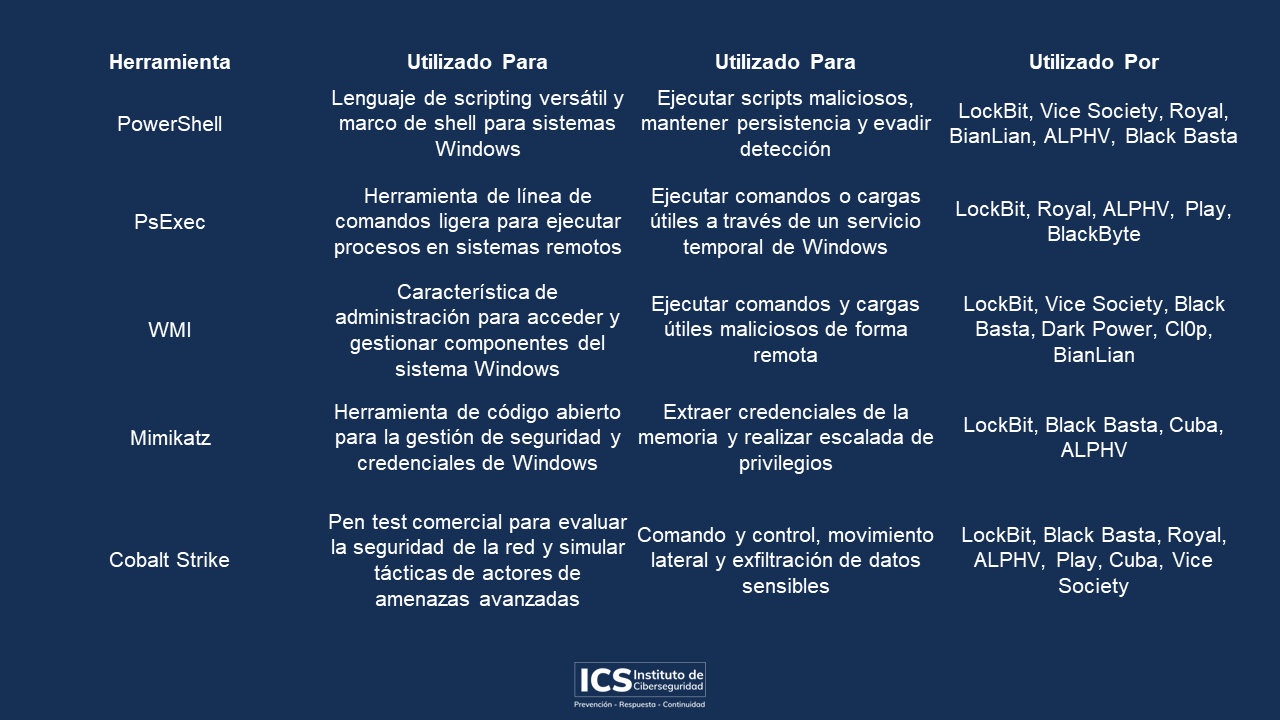

Herramientas utilizadas por las Amenazas de Ransomware

¿Sabías que las mismas herramientas utilizadas por los profesionales en ciberseguridad también pueden ser explotadas por ciberdelincuentes? ¡Descubre cómo! 👨💻 PowerShell: Este lenguaje de scripting es una navaja suiza para los sistemas Windows. Pero, ¡cuidado! Grupos como LockBit y ALPHV lo usan para scripts maliciosos. 🖥️ WMI:Una característica administrativa esencial que, en manos equivocadas como […]

Read More

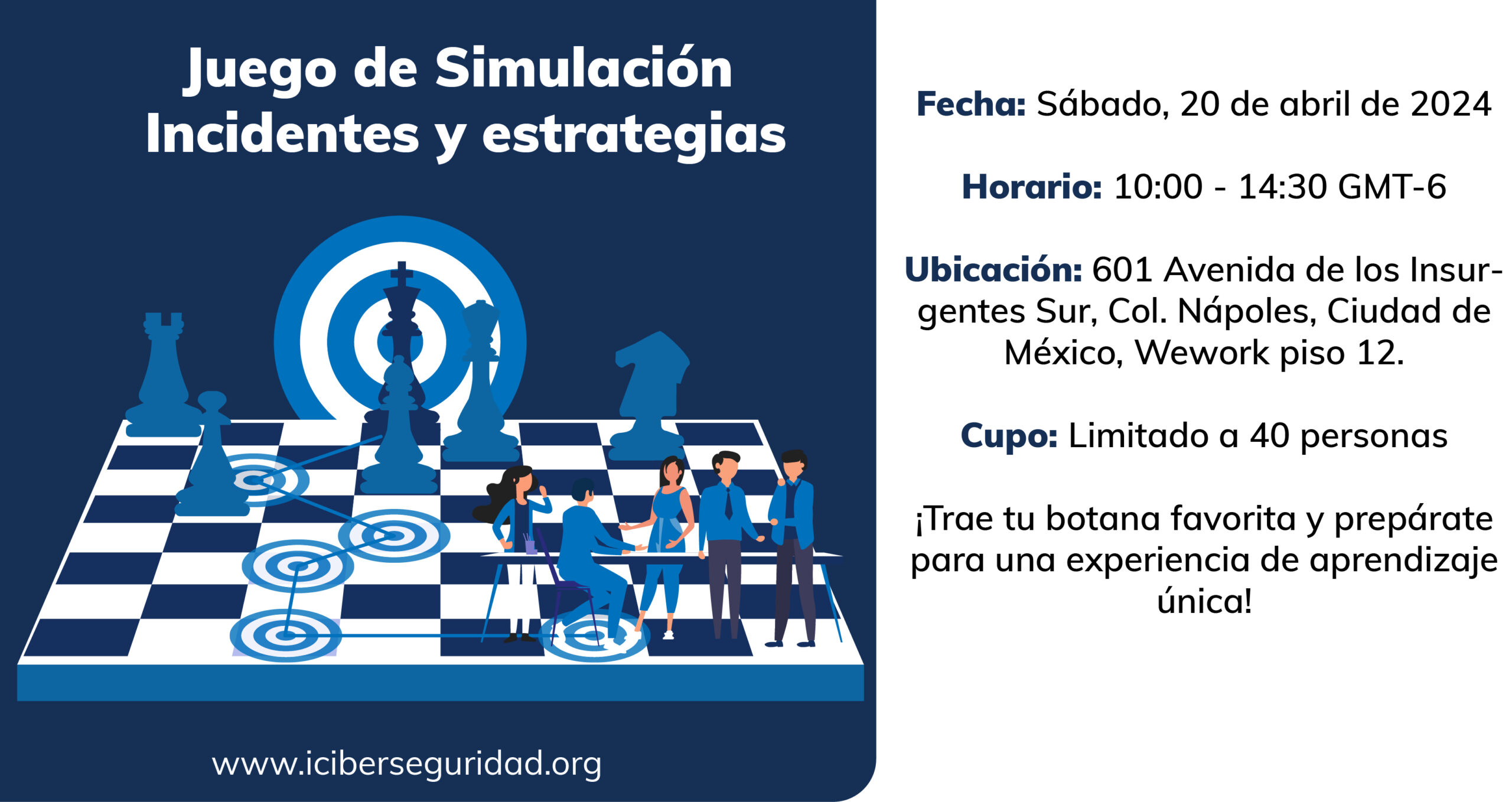

Incidentes y Estrategias: Aprende Ciberseguridad Jugando

Incidentes y Estrategias”: Un Juego de Ciberseguridad Objetivo del Juego: El juego está diseñado para enseñar y reforzar los conceptos clave de la respuesta a incidentes a través de la práctica y la interacción. Los participantes se enfrentarán a escenarios simulados de ciberataques y deberán aplicar sus conocimientos para responder eficazmente. Cómo se Juega: Los [...]

Read More

Roles y Responsabilidades dentro de un Manual de respuesta a incidentes de Ciber Extorsión

¿Por qué se necesita un manual de respuesta a incidentes de CiberRansom (MRICR) con roles y responsabilidades definidos? La respuesta efectiva a incidentes de CiberRansom requiere una coordinación y la participación activa de varios roles dentro de la organización, no es sólo por parte del personal de IT. El desarrollo de nn manual de [...]

Read More

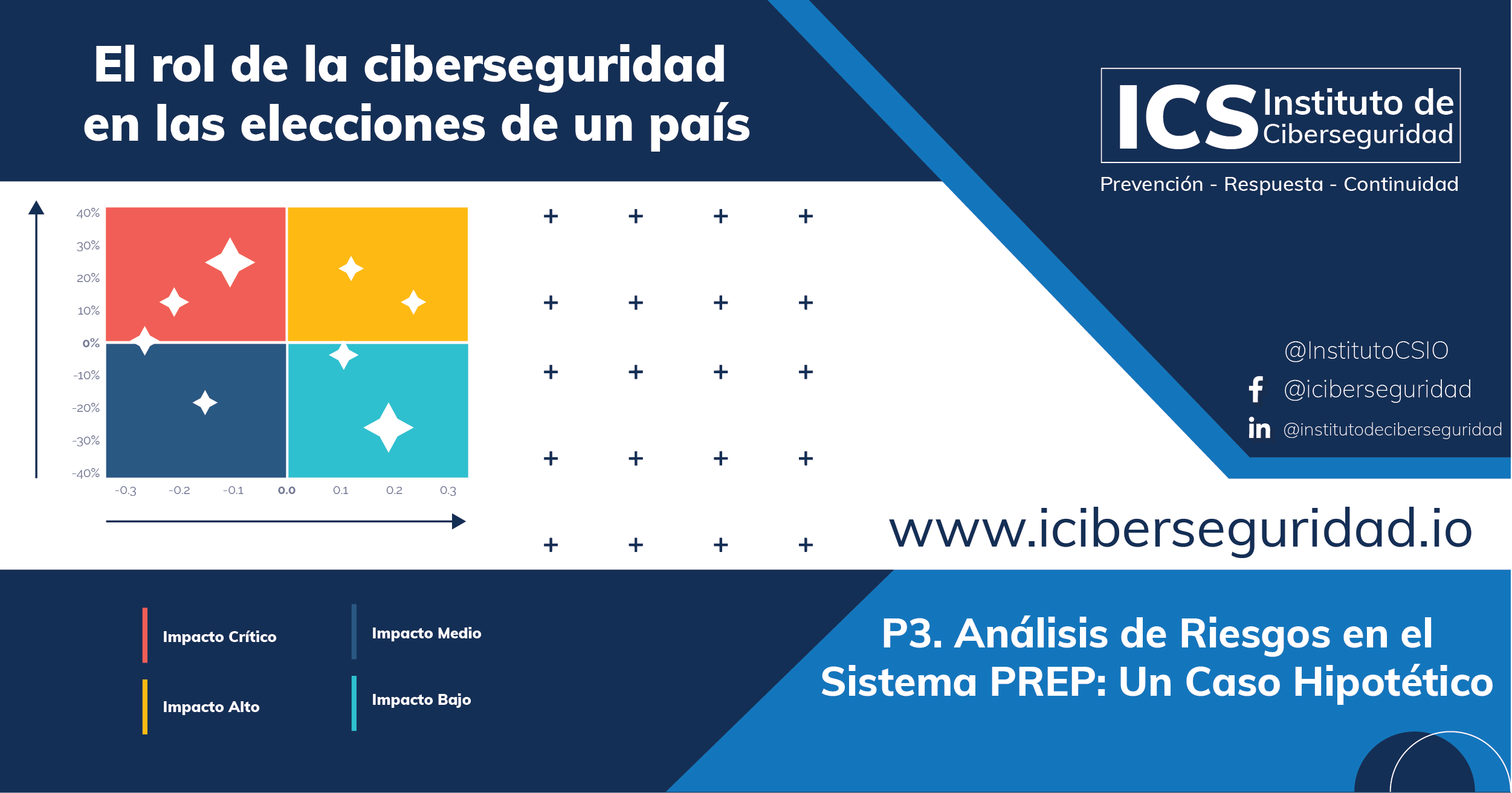

El rol de la ciberseguridad en las elecciones de un país – P3. Análisis de riesgos en sistemas PREP. Un caso hipotético.

La seguridad en los procesos electorales es un tema de gran relevancia, abarcando desde la seguridad física hasta la cibernética. En este contexto, el sistema de Resultados Electorales Preliminares (PREP) del Instituto Nacional Electoral (INE) en México es un componente crítico. Analicemos un escenario hipotético de indisponibilidad del sistema PREP durante una elección presidencial, utilizando [...]

Read MoreEl rol de la ciberseguridad en las elecciones de un país – P2. Principios de la ciberseguridad electoral

En la primera parte de nuestra serie, exploramos los desafíos y la complejidad de la seguridad en las jornadas electorales. Ahora, en esta segunda entrega, nos adentramos en el corazón de la gestión de riesgos electorales, con un enfoque particular en la ciberseguridad. La ciberseguridad en el ámbito electoral abarca una amplia gama de prácticas [...]

Read More

Call for Speakers – congreso de ciencia, tecnología y ciberseguridad 2023

El instituto de ciberseguridad en conjunto con Prevención Ciberviolencia, el Consejo nacional de ciberseguridad y el colectivo Juventud Real te invitamos a formar parte como expositor del congreso de ciencia, tecnología y ciberseguridad 2023. Datos generales Fecha: 23 de agosto 2023 Lugar: Senado de la republica, CDMX Temáticas Las temáticas tratadas durante el evento son las [...]

Read More